TUTTI gli utilizzatori di computer hanno uno o più pen-drive, da quando fortunatamente i floppy disk da 1.44MB sono spariti da notebook e desktop. Purtroppo i virus writer hanno colto la palla al balzo, e quasi tutti i nuovi worm prevedono, fra le modalità di infezione, anche quella tramite esecuzione automatica da memoria removibile (il vostro simpatico pen-drive).

Quotidianamente vedo, dai log dell’antivirus aziendale, qualche macchina che ha rischiato di infettarsi grazie ad un pen-drive infetto (infezione non riuscita fortunatamente, perchè l’antivirus fa il suo dovere). Conficker (in tutte le sue varianti) è uno dei worm che sfrutta questo meccanismo di infezione (oltre alle share di rete)

La soluzione per limitare i danni (oltre a quella di avere SEMPRE un antivirus aggiornato, ovviamente) è disabilitare l’esecuzione del file “autorun.inf” (solitamente nascosto) sui pen-drive. L’enorme vantaggio di questa pratica è che, a meno che l’utente non vada deliberatamente a cliccare sul file eseguibile infetto (solitamente nascosto anche questo), l’infezione automatica diventa impossibile. Il piccolo svantaggio è che alcuni pen-drive, che contengono applicativi ad hoc per crittografia, backup ecc. smetteranno di funzionare automaticamente. Anche le pennine UMTS (tanto in voga ultimamente) subiranno la stessa sorte e smetteranno di partire automaticamente (le penne UMTS dispongono di memoria, e come tali possono essere veicolo d’infezione).

Veniamo a come procedere; ci sono due strade percorribili, con diversi livelli di complessità (se tale si può definire, eh…)

1) Computer stand-alone, modifica manuale del registro di configurazione di Windows

ATTENZIONE: ogni modifica al registro di configurazione è potenzialmente distruttiva, se non si sa bene cosa fare. Se non avete dimestichezza con tali procedure, andate al punto 2.

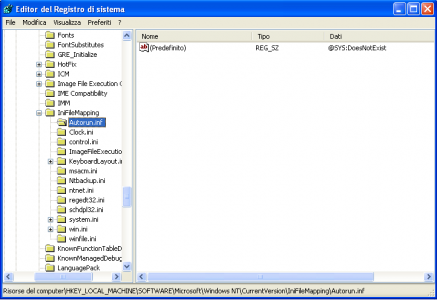

Aprite il registro di configurazione (START\Esegui… \regedit), sfogliate il registro fino a raggiungere la chiave HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\IniFileMapping ed aggiungete una nuova chiave chiamata Autorun.inf. Modificate il valore (predefinito) facendo doppio click e dandogli valore “@SYS:DoesNotExist” (senza virgolette). Chiudete, riavviate… ed avete disabilitato per sempre l’autorun.inf 🙂

Se decideste di voler abilitare nuovamente l’autorun.inf, basta cancellare la chiave precedentemente creata.

2) Computer stand-alone, chiavi di registro già pronte

Se non volete correre rischi modificando manualmente il registro, potete usare le chiavi già pronte.

Vi basta scaricare i file di seguito, decomprimerli, fare doppio click sul file contenuto nell’archivio e confermare alla richiesta di aggiunta della chiave nel registro. Tranquilli, le chiavi sono sicure (controllate personalmente) e sono ospitate sul MIO MegaUpload (ovvero: non sono link pescati a caso in rete).

Disabilitare autorun.inf: http://www.megaupload.com/?d=TVYAPG36

Abilitare autorun.inf: http://www.megaupload.com/?d=AY3E6Q00

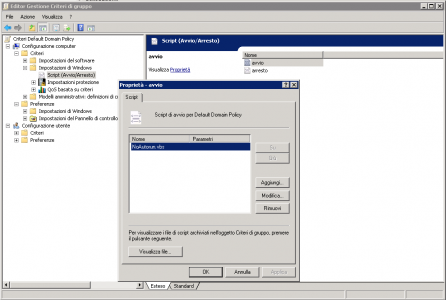

3) Computer in rete, gestito tramite Active Directory (Windows Server 2003/2008)

Se gestite una rete Windows con un dominio basato su Active Directory, potete disabilitare l’autorun.inf a livello globale (o per singole unità organizzative, la scelta è vostra), usando uno script di accesso in VBS che non fa altro che andare ad inserire la chiave vista sopra nel registro del client che sta accedendo.

Ovviamente do per scontato che sappiate utilizzare l’Editor Gestione Criteri di Gruppo per l’OU o l’intero dominio a cui volete applicare lo script 😉

Lo script VBS (creato personalmente ed ospitato sul MIO MegaUpload) è qui: http://www.megaupload.com/?d=PIWM6TS2

Non scordate però un antivirus sempre attivo e costantemente aggiornato!!! 🙂

[method credit: Nick Brown]