C’è un simpatico (per modo di dire) virus identificato come AutoRun-ADI (identificato da Sophos grazie al sottoscritto, che gliene ha mandato un campione) che mi sta dando un po’ di problemi in azienda; tutti i computer qui in sede sono protetti da un antivirus ed ho disabilitato l’esecuzione dei file autorun.inf ma… abbiamo tante sedi periferiche, non collegate alla rete e ad internet, su cui ci sono macchine senza antivirus o con antivirus non aggiornato. Il vettore principale di questo virus sono le unità rimovibili (pen drive usb, CD Rom) e tramite queste si propaga tra i computer.

Fino a sabato 30 aprile non ha creato particolari problemi, se non quello di diffondersi come sopra. Ma… il codice malevolo porta una sgradevole sorpresa: una volta atttivato (e si è attivato fra il 29 ed il 30 maggio) cancella dai computer tre importanti file situati nella root dell’hard disk:

- boot.ini

- ntdetect.com

- ntldr

Il risultato di questa operazione è il tragico messaggio NTLDR mancante: premere un tasto per continuare (potete premere tutti i tasti che volete, ma il computer non partirà mai; maledire mentalmente Microsoft vi farà star meglio, nel frattempo). 😛

Questo messaggio, normalmente, può essere sinonimo di dischi rigidi danneggiati e/o compromessi in qualche modo; in questo caso, fortunatamente, il problema è dovuto solo alla scomparsa dei tre file in questione.

Come intervenire e far tornare in vita un sistema che presenta questo messaggio? Vi illustro la tecnica che ho usato con successo su un paio di dozzine di sistemi compromessi.

Creazione di un boot cd con tool di gestione

Grazie a Bart’s PE Builder ho creato un cd bootabile che contiene una serie di tool utili per intervenire in tutti quei casi in cui il computer non vuole saperne di partire; oltre al programma (scaricabile gratuitamente) avrete bisogno di un cd funzionante di Windows (XP o Windows Server 2003) da cui far prendere a PE Builder i file per creare il Preinstalled Environment su CD.

Installate il software, dategli in pasto la sorgente con i file di Windows e fategli creare l’immagine ISO (in alternativa si può masterizzare direttamente il cd, io ho preferito creare l’immagine ISO per poterla conservare e rimasterizzare in caso di bisogno).

In questa fase è possibile dire a PE Builder di incorporare presenti in una cartella sul vostro computer: io gli ho detto di includere una cartella contenente i tre file mancanti sopra indicati (presi da un computer funzionante). Volendo è possibile personalizzare ulteriormente i tool inseriti nel CD, ma quelli contenuti di default sono sufficienti allo scopo che vogliamo raggiungere.

Ottenuto il vostro CD bootabile, inseritelo nel lettore CD e fate partire da questo il computer (eventualmente modificando le opzioni di avvio nel bios, impostando l’unità CD come prima sorgente da cui fare il boot).

Una volta caricato l’ambiente operativo, lanciate Programs\A43 File Management Utility; questo software non è altro che un semplice file manager, con cui andremo a cancellare i file infetti:

- C:\usbdrv.exe

- C:\acroread.exe

- C:\Windows\acroread.exe

Se avete incorporato anche i file mancanti (boot.ini, ntldr, ntdetect.com), copiate questi file dalla root dell’unità BartPE (X:) alla root del vostro disco (C:) con un normale copia/incolla; se non avete incorporato questi file su CD, potete copiarli tramite un pen drive (pulito, eh!) da un computer funzionante. Se non avete un computer funzionante… usate i miei: http://www.megaupload.com/?d=MTT7KI7Y.

Riavviate il sistema e… magia, partirà senza problemi… 🙂

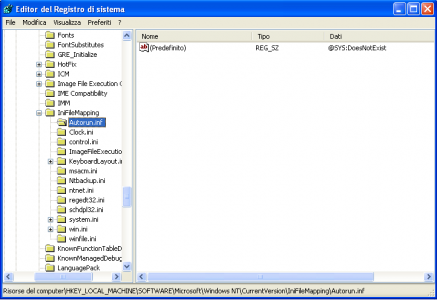

Ma non abbiamo finito, un attimo di pazienza! Entrati in Windows, andate in Start\Esegui… e digitate regedit; si aprirà l’editor del registro di configurazione. Andate in HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run ed eliminate la chiave chiamata Acrobat Reader che punta a C:\Windows\acroread.exe (il file eliminato in precedenza). Dato che siete nel registro, date un’occhiata anche in HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run (ed eliminate eventuali chiavi sospette, magari facendo una ricerca su Google in caso di dubbio).

Se volete fare una scansione di sicurezza senza dover installare alcun antivirus, fate in questo modo:

1) Scaricate SYSCLEAN dal sito di Trend Micro: http://www.trendmicro.com/ftp/products/tsc/sysclean.com

2) Scaricate l’ultimo pattern antivirus disponibile da qui: http://www.trendmicro.com/download/viruspattern.asp (il file lptxxx.zip) e decomprimetelo nella stessa cartella dove avete salvato il file sysclean.com

3) (opzionale) Scaricate l’ultimo pattern antispyware da qui: http://www.trendmicro.com/download/spywarepattern.asp (il file ssapiptnxxx.zip) e decomprimetelo nella stessa cartella dove avete salvato il file sysclean.com

4) Lanciate sysclean.com e fategli fare piazza pulita di quello che trova 🙂

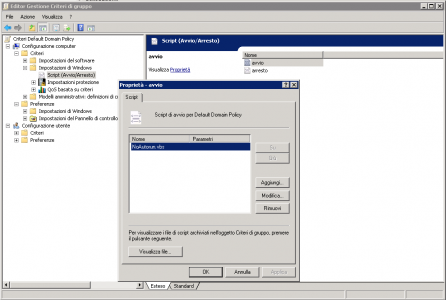

Opzionalmente (ma io vi consiglio di farlo) potete disabilitare l’esecuzione dei file autorun.inf seguendo le istruzioni che ho lasciato qui.

Ovviamente è fortemente consigliato installare subito un antivirus e tenerlo aggiornato, onde evitare reinfezioni successive.

P.S. Molto probabilmente anche il vostro pen-drive sarà infetto: inseritelo nel computer tenendo premuto il pulsante SHIFT (eviterete che parta automaticamente) ed eliminate dalla radice i file autorun.inf ed usbdrv.exe (sono nascosti e/o con attributo “di sistema”, quindi dovrete impostare Windows per visualizzare i file nascosti/di sistema).

In bocca al lupo… 😉